OSI 7계층

패킷을 발신지로부터 최종 목적지까지 전달하는 책임을진다

패킷에 발신지와 목적지의 논리 주소를 추가한다

라우터 또는 교환기는 패킷 전달을 위해 경로를 지정하거나 교환 기능을 제공한다.

한 노드에서 다른 노드로 프레임을 전송하는 책임을 갖는 층은 데이터 링크 계층이다.

1. 각기 다른 운영체제를 가진 여러 기종들이 네트워크상에서 동일 저장장치의 데이터를 공유하게 함으로써 ,

여러개의 저장장치나 백업 장비를 단일화시킨 시스템

> SAN

기억장치를 출입하는 데이터가 잠시 기억되는 레지스터

>MBR은 memory buffer register

PC의 MAC주소를 IP 관리 시스템에 등록, 일관된 보안관리 기능을 제공

>NAC는 network access control,

물리 계층과 데이터 계층의 서비스를 제공

>NIC

2. SSH(Secure Shell)

SSH 는 기본 네트워크 포트로 22 번을 사용함

전송되는 데이터는 암호화 한다.

키를 통한 인증은 클라이언트의 공개키를 서버에 등록해야한다.

서로 연결 되어 있는 컴퓨터 간 원격 명령 실행이나 , 셀 서비스 등을 수행한다.

3. CBD (Component Based Development) SW 개발 표준 산출물 중 분석 단계에 해당하는것

기존의 시스템이나 소프트웨어를 구성하는 컴포넌트를 조합하여 하나의 새로운 어플리케이션을 만드는 방법

요구파악 > 요구사항 기술 , 용어사전 , 개념모델 , 유즈케이스 모델

분석 및 설계 > 객체모델 , UI설계 , 아키텍처 기술 , 인터페이스 명세서 , 컴포넌트 명세서 , 컴포넌트 설계서 , DB설계서

구현 > 개발 표준 정의서 , 플랫폼 종속적 코드

테스트 > 테스트 계획서 , 컴포넌트 테스트 보고서 , 통테 보고서 , 인수 보고서

4.

BLP 기밀성 모델 : 정보의 불법적인 파괴나 변조보다는 불법적인 비밀 유출 방지에 중점 - 기밀성 강조

군대의 보안레벨처럼 정보의 기밀성에 따라 상하 관계가 구분된 정보를 보호하기 위해 사용

자신의 권한보다 높은 보안 레벨의 문서에는 쓰기가 가능하지만 보안레벨이 낮은 문서의 쓰기 권한은 제한

Clark-Wilson 무결성 : 비밀 노출 방지보다 자료의 변조 방지가 더 중요함 (금융 , 회계 , 기업 재무재표)

Chinese Wall : 충돌을 야기시키는 어떠한 정보의 흐름도 없어야함

최근 일을 한 적 있는 파트너는 동일 영역에 잇는 다른 회사 자료에 접근해서는 안된다.

5.

하둡과 관계형 데이터베이스 간에 데이터를 전송할 수 있도록 설계된 도구

> Sqoop

: 커넥터를 사용하여 관계형 디비시스템에서 HDFS 로 데이터를 수집하는 빅데이터 기술

6.

라우팅 프로토콜 OSPE (Open Shortest Path First )

네트워크 변화에 신속하게 대처할 수 있다.

멀티캐스팅을 지원한다

최단 경로 탐색에 Dijkstra 알고리즘을 사용한다.

(거리 백터 라우팅 프로토콜은 RIP)

7.

소프트웨어 비용 추정 모형

COCOMO : 시스템의 비용을 산정하기 위해 시스템을 구성하고 있는 모듈과 서브 시스템의 비용 합계를 계산

Putnam : 소프트웨어 개발 주기의 간 단계별로 요구할 인력의 분포를 가정하는 모형

Funciton-Point : 요구 기능을 증가시키는 인자별로 가중치를 부여하여 기능의 점수를 계산하여 비용을 산정하는 방식

8.

코드 기입 과정에서 발생하는오류 , 작업자나 광 문자 인식 프로그램에서 발생하는 데이터 입력오류

--> Transcription Error

9.

ISO 12207 기본생명주기

: 소프트웨어의 생명 주기 동안 필요한 소프트웨어 제품의 획득, 공급, 개발, 운영, 유지보수 등으로 구성된다.

*기본 생명 주기 프로세스 : 획득 , 공급 , 개발 , 운영 , 유지보수

*지원 생명 주기 프로세스 : 품질보증 , 검증 , 확인, 활동 검토 , 문제 해결

*조직 생명 주기 프로세스 : 관리, 기반구조 , 훈련 , 개선 프로세스

10.

COCOMO

조직형 (organic) : 5만 라인 이하 / 기관 내부에서 개발된 중·소규모의 소프트웨어

반분리형 (semi-detached) : 30만 라인 이하 / 트랜잭션 처리 시스템, 운영체제 DBMS 등

내장형 (embedded) : 30만 라인 이상 / 최대형 규모의 트랜잭션 처리시스템이나 운영체제

11.

SPICE 모델 프로세스

수준 0 ~ 수준 5 까지 총 6개 수준

0 불안정 (구현전 , 목적달성전)

1 수행 (목적이 전반적으로 이뤄짐)

2 관리 (작업 산출물 인도)

3 확립 (공학 원칙을 지킴)

4 예측 (산출물의 양적 측정이 가능해져 , 일관된 수행가능)

5 최적화 (지속적으로 업무 목적 만족)

12.

pc, tv ,휴대폰에서 원하는 콘텐츠를 끊임없이 자유롭게 이용할 수 있는 서비스

> N-Screen

Memristor : memory + register. 전원 공급이 끊어져도 다시 전원이 공급되면 이전 상태 복원

MEMS : 센서, 엑추에이터 등 기계구조를 다양한 기술로 미세 가공 후 전기기계적 동작 가능케 한 초미세장치

SNMP : 하드웨어 신기술 아님. 간이 망 관리 프로토콜

N-Screen : N개의 서로 다른 단말기에서 동일콘텐츠를 자유롭게 이용 가능한 서비스

13.

해쉬(Hash) 기법 ( 단방향 )

SHA, MD5, N-NASH, SNEFRU

특징 : 임의의 길이의 입력 데이터나 메시지를 고정 길이의 값이나 키로 변환

대표적인 해쉬 알고리즘으로 HAVAL , SHA-1 등이 있다.

해쉬 함수는 일방향 함수 (One-way-function)이다

암호화 / 무결성 검증을 위해 사용

양방향 ( 암호화 , 복호화 시 동일한 개인키를 사용 )

Stream 방식 : 평문과 동일한 길이의 스트림을 생성하여 비트 단위로 암호화 : LFSR , RC4

Block 방식 : 한번에 하나의 데이터 블록을 암호화 : DES , SEED , AES , ARIA

암호화/ 복호화 속도가 빠르며 , 알고리즘이 단순 , 공개키 암호 기법보다 파일 크기가 작음

사용자의 증가에 따라 관리해햐 할 키의 수가 상대적으로 많아짐

공개키 (암호화 시 사용자에게 공개되는 공개키 사용 , 복호화시 비밀키 사용 , 비대칭 암호기법 이라고도함 )

종류 : RSA

특징 : 키의 분배가 용이하고 , 관리해야 할 키 수가 적음

암호화/ 복호화 속도가 느리며 알고리즘이 복잡하다. 개인키 암호화 방법보다 파일의 크기가 크다.

14.

IPsec(IP Security)에 대한 설명

일방향 암호화는 해시암호화

- ESP는 발신지 인증 , 데이터 무결성 , 기밀성 모두를 보장한다.

( ESP : 메세지 인증코드 , 암호화 이용해 ' 인증(무결성) / 발신지인증 / 기밀성 ' 제공 프로토콜

- 운영모드는 Tunnel모드와 Transport 모드로 분류된다.

- AH는 발신지 호스트를 인증하고 ,IP 패킷의 무결성을 보장한다.

15.

메모리상에서 프로그램의 복귀 주소와 변수 사이에 특정 값을 저장해 두었다가 그 값이 변경되었을 경우

오버플로우 상태로 가정하여 프로그램 실행을 중단하는 기술

> Stack Guard

* Stack Protection : Stack Overflow를 탐지하고 보안을 강화시키는 기법

* Stack Shield : 함수의 리턴주소를 복사하여 실제 리턴주소를 참조하지 않고 함수를 리턴해주는 기법

* Syslog : 시스템에서 로그메시지를 처리하기 위해서 제공

* Recovery Control : 부적절한 사건/상황으로 인해 발생한 피해를 극복, 장애/혼란을 정돈하고 정상상태로 회복

16.

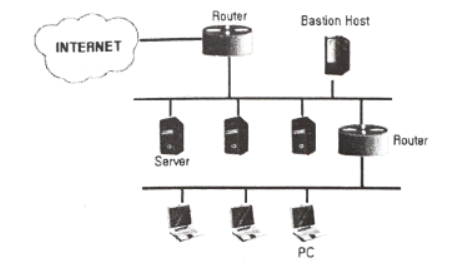

스크린 서브넷 ( Screened Subnet) : 외부 네트워크와 내부 네트워크 사이에 두는 완충적인 통신망

17.

secure OS 보안 운영체제의 기능

식별 및 인증

임의적 접근 통제

강제적 접근 통제

객체 재사용 방지

완전한 중재 및 조정

감사 및 감사기록 축소

안전한 경로

보안 커널 변경 방지

해킹방지

통합관리

18.

서버에 열린 포트 정보를 스캐닝해서 보안취약점을 찾는데 사용하는 도구

> nmap

mkdir : 디렉토리 생성하는 명령어

ftp : 응용계층 프로토콜

19.

서로 다른 네트워크 대역에 있는 호스트들 상호간에 통신할 수 있도록 해주는 네트워크 장비

> 라우터

: 브리지와 같이 LAN과 LAN의 연결 기능에 데이터 전송의 최적 경로를 선택할 수 있는 기능이 추가된 것

라우터는 3계층 까지의 프로토콜 구조가 다른 네트워크 간의 연결을 위해 프로토콜 변환 기능을 수행한다.

20.

RSA : 공개키 암호화 기법으로 암호화 키는 공개키를 복호화 키는 비밀키를 사용한다.

AES : 암호화키와 복호화키가 동일하다

DSA : 미국의 전자서명 표준

ECC : 공개키 암호화 기법

암호화키 = 복호화키 > 대칭키

DES , TDES , AES , SEED , ARIA , IDEA

<특징>

암호화/ 복호화 속도가 빠르다.

알고리즘이 단순하다.

파일의 크기가 작다

사용자의 증가에 따라 관리해야 할 키의 수가 상대적으로 많아진다.

<분류>

블록 암호화 방식 : 한번에 하나의 데이터 블록을 암호화 해야한다. ex) DES SEED AES ARIA

스트림 암호화 방식 : 평문과 동일한 길이의 스트림을 생성하여 비트 단위로 암호화함 ex) LFSR , RC4

소프트웨어 개발 프레임 워크에 관련한 설명

사용자 코드에서 호출해서 사용하고 그에대한 제어를 할 수 있는 것은 라이브러리이다 .

프레임워크는 이미 정해진 코드를 호출해 사용하고 자체적인 흐름을 가지고 있다.

- 반제품 상태의 제품을 토대로 도메인별로 필요한 서비스 컴포넌트를 사용하여 재사용성을 확대하고 성능을 보장 받을 수 있게하는 개발 소프트웨어이다.

- 설계 관점에 개발 방식을 패턴화 시키기 위한 노력의 결과물인 소프트웨어 디자인 패턴을

반제품 소프트웨어 상태로 직접화 시킨 것으로 볼 수 있다.

- 프레임 워크의 동작 원리를 제어 흐름의 일반적인 프로그램 흐름과 반대로 동작한다고 해서

IoC(Inversion of Control) 이라고 설명한다.

악성코드의 유형 중 다른 컴퓨터의 취약점을 이용하여 스스로 전파하거나 메일로 전파되며

스스로를 증식하는것 ?

> Worm

시스템 공격 기법 중 하나로 허용범위 이상의 ICMP 패킷을 전송하여 대상 시스템의 네트워크를 마비시킴

> Ping of Death

표적이 되는 서버의 자원을 고갈시킬 목적으로 다수 공격자 or 시스템에서 대량의 데이터를 한 곳에 집중적으로 전송함

> Dos (서비스 거부)

TCP는 신뢰성 있는 전송을 위해 3-way-handshake를 거친 후 데이터를 전송하는데 SYN은 공격자가 가상의 클라이언트로 위장 3WH을 의도적으로 중단, 서버가 대기상태에 놓여 정상 서비스를 못하게 하는 공격 방법

> SYN Flooding

Offset 값을 변경시켜 수신 측에서 패킷을 재조립할 때 오류로 인한 과부하를 발생 시킴

> TearDrop

패킷을 전송할 때 송 수신 IP주소를 모두 공격대상 IP주소로 하여 공격대상에게 전송하는 것, 공격대상은 송신IP주소가 자신이기 때문에 자신에게 무한히 응답하게 되는 공격

> Land

IP 또는 ICMP의 특성을 악용하여 특정 사이트에 집중적으로 데이터를 보내 네트워크 또는 시스템의 상태 불능으로 만드는 공격 방법은 ?

> Smurfing

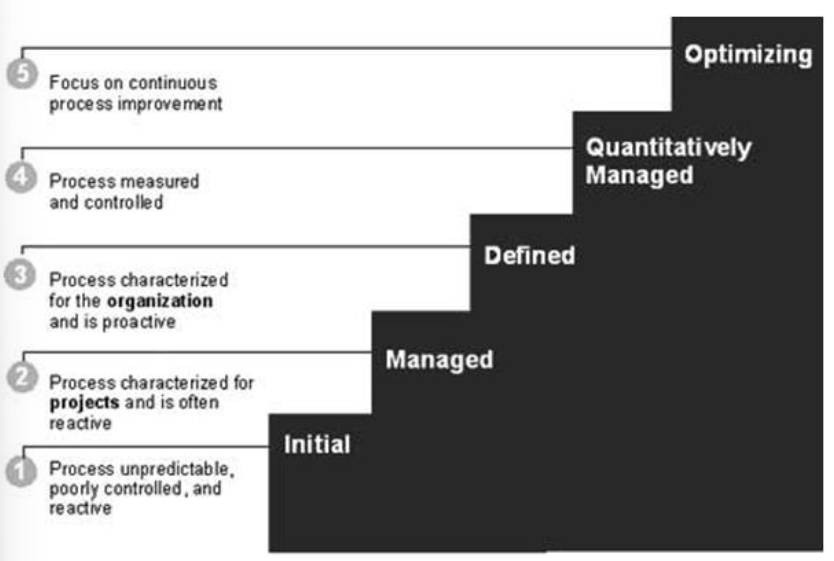

CMM

자신의 신원을 시스템에 증명하는 과정이다.

아이디 패트워드를 입력하는 과정이 가장 일반적인 예시이다

> Authentication

프로젝트 일정관리 시 사용하는 PERT 차트에 대한 설명

- 각 작업들이 언제 시작하고 언제 종료되는지에 대한 일정을 막대 도표를 이용하여 표시

- 시간선 차트라고도 한다.

-수평 막대의 길이는 각 작업의 기간을 나타낸다.

2021년03월07일

크래커가 침입하여 백도어를 만들어 놓거나 , 설정 파일을 변경 했을 때 분석하는 도구

자신의 리눅스시스템을 외부의 크래커 공격과 내부의 악의적인 사용자의 공격으로부터 시스템을 지켜내는 마지막 노선 과 같은 역할을 하는 프로그램

> tripwire

tcpdump : 컴퓨터에 부착된 네트워크를 통해 송수신 되는 기타 패킷을 가로채고 표시할 수 있게 도와주는 소프트웨어

cron : 스케줄러를 실행시키기 위해 작업이 실행되는 시간 및 주기 등을 설정하게 되는데 () 표현식을 통해

배치 수행시간을 설정

netcat : TCP 또는 UDP 를 사용하여 네트워크 연결을 읽고 쓰는데 사용되는 컴퓨터 네트워킹 유틸리티

사물통신 , 사물인터넷과 같이 대역폭이 제한된 통신환경에 최적화 하여 개발된 푸시기술 기반의

경량 메세지 전송 프로토콜

메시지 매개자를 통해 송신자가 특정 메세지를 발행하고 수신자가 메시지를 구독하는 방식

IBM이 주도하여 개발

>MQTT

정보보안을 위한 접근 통제 정책

임의적 접근통제정책 (DAC :Discretionary Access Control )

강제적 접근통제정책 (MAC : Mandatory Access Control )

역할기반 접근통제정책( RBAC : Role-based Access Control )

정형화된 분석 절차에 따라 사용자의 요구사항을 파악 ,문서화하는 체계적 분석방법

자료흐름도 , 자료사전 , 소단위 명세서의 특징을 갖는것은?

> 구조적 개발 방법론

* 객체지향 방법론은 현실 세계의 개체를 기계의 부품처럼 하나의 객체로 만들어 소프트웨어를 개발할 때 기계의 부품을 조립하듯이 객체들을 조립하여 필요한 소프트웨어를 구현하는 방법

* 정보공학 방법론은 정보 시스템의 개발을 위해 계획, 분석 , 설계 , 구축에 정형화된 기법들을 상호 연관성 있게 통합 및 적용하는 자료중심의 방법론

* 컴포넌트기반 방법론은 기존의 시스템이나 소프트웨어를 구성하는 컴포넌트를 조합하여 하나의 새로운 애플리케이션을 만드는 방법론

블록체인 개발환경을 클라우드로 서비스 하는 개념

블록체인 네트워크에 노드의 추가 및 제거가 용이

블록체인의 기본 인프라를 추상화하여 블록체인 응용프로그램을 만들 수 있는 클라우드 컴퓨터 플랫폼

>Baas

OTT(오버더탑)

- 개방된 인터넷을 통해 방송프로그램, 영화 등 미디어 콘텐츠를 제공하는 서비스

SDDC(Software Defined Data Center)

- 소프트웨어 정의 데이터 센터

- 데이터 센터의 모든 자원이 가상화되어 서비스되고, 소프트웨어 조작만으로 자동 제어 관리되는 데이터 센터

Wi-SUN(와이선)

- 스마트 그리드와 같은 장거리 무선 통신을 필요로 하는 사물 인터넷(IoT) 서비스를 위한 저전력 장거리(LPWA; Low-Power Wide Area) 통신 기술

전기 및 정보통신기술을 활용하여 전력망을 지능화, 고도화함으로써 고품질의 전력서비스를 제공하고 에너지 이용효율을 극대화하는 전력망

> 스마트 그리드

해쉬 함수를 이용한 해쉬암호화 방식은 단방향 암호화다

양방향

개인키

스트림방식 : RC4 , LFSR

블록방식 : DES SEED AES ARIA

공개키

단방향 > 해시

비밀키(대칭키)는 N(N-1)/2 이고

공개키(비대칭키) 2N개 입니다. 복호화키는 비공개 되어있다.

송신자는 수신자의 공개키로 문서를 암호화한다.

공개키암호로 널리 알려진 알고리즘은 RSA가 있다.

여러개의 독립된 통신장치가 UWB(Ultra Wideband) 기술 또는 블루투스 기술을 사용하여 통신망을 형성하는 무선 네트워크 기술은?

> PICONET

델파이 기법 : 전문가 감정 기법의 주관적 편견을 보완하기 위해 많은 전문가의 의견을 종합

Rayleigh-Norden 곡선의 노력 분포도를 이용한 프로젝트 비용 산정기법 > Putnam 모형

LOC 기법 : 원시 코드 라인 수 기법으로서 원시 코드 라인 수의 비관치 낙관치 기대치를 측정하여 산정하는 기법

개발 단계별 인월수 기법 : LOC를 보완하기 위한 기법, 필요 노력을 생명 주기의 각 단계별로 선정

COCOMO 종류

Basic (기본): 소프트웨어 크기 및 개발 유형만 이용

Intermediate(중간) : 기본형의 공식 토대로 사용하나 4가지 특성 및 15가지 요인에 의해 비용 산정

제품 특성 : 신뢰도 / DB크기 / 복잡도

컴퓨터 특성 : 수행시간제한 / 기억장소제한 / 가상 기계의 안정성 / Turn Around Time

개발 요원의 특성 : 분석가 능력 / 개발 분야 경험 / 가상 기계 경험 / 프로그래머 능력 및 언어 경험

프로젝트 특성 : 소프트웨어 도구 이용 / 프로젝트 개발 일정 / 최신 프로그래밍 기법 이용

Detailed(발전) : 중간형 COCOMO 보완하여 만들어진 방법으로 개발 공정별보다 자세하고 정확하게 비용 산정

Putnam 기법 : 소프트웨어 생명 주기의 전 과정 동안에 사용될 곡선의 노력의 분포를 가정해주는 모형

Rayleigh-Norden 곡선의 노력 분포도를 기초로 한다.

FP 기법 : 기능 점수 모형으로 알브레히트가 제안 / 요인별 가중치를 합산하여 총 기능 점수를 산출하여 점수와 영향도를 이용 비용 산정

CMM(Capability Maturity Model) 모델

초기(initial) > 관리(repeatable) > 정의(defined) > 정량적 관리(quantitatively manage) > 최적화(optimizing)

프로토타입을 지속적으로 발전시켜 최종 소프트웨어 개발까지 이르는 개발방법으로 위험관리가 중심인 소프트웨어 생명주기모형 ( 점진적 / 위험 관리 및 최소화하는 것이 목적 / 유지보수 필요없음 )

> 나선형 모델

고객중심적 모형 / 일정 주기를 반복하면서 개발과정 진행

> 애자일

오픈 소스를 기반으로 한 분산 컴퓨팅 플랫폼

> 하둡

디지털 정보 자원을 장기적으로 보존하기 위한 작업

>디지털 아카이빙

기밀성 - 열람

무결성 - 수정

가용성 - 사용

오직 인가된 사용자만이 수정할 수 있는 보안요소 >기밀성

인가된 사용자가 언제든지 사용가능 > 가용성

전송 전 데이터와 전송 후 데이터가 동일함(수정,삭제,변조 등을 차단) > 무결성

물리적인 사물과 컴퓨터에 동일하게 표현되는 가상의 모델로 실제 물리적인 자산 대신 소프트웨어로 가상화함으로써 실제 자산의 특성에 대한 정확한 정보를 얻을 수 있고, 자산 최적화, 돌발사고 최소화, 생산성 증가 등 설계부터 제조, 서비스에 이르는 모든 과정의 효율성을 향상시킬 수 있는 모델

> 디지털 트윈

기능점수(Functional Point) 모형에서 비용산전에 이용되는 요소

명령어 (사용자 질의수)

데이터파일

출력보고서 (정보출력)

필요한 외부 루틴과의 인터페이스

자료입력 (입력양식)

FP 기능별 가중치 산정요소

Putnam 모형을 기초로 해서 만든 자동화 추정도구

> SLIM

소프트웨어 생명주기 전 과정 동안 사용될 곡선의 노력 분포를 가정해주는 모형이며

Rayleigh-Norden 곡선의 노력 분포도를 기초로 한다.

> Putnam

기존 무선 랜의 한계 극복을 위해 등장하였으며, 대규모 디바이스의 네트워크 생성에 최적화되어 차세대 이동통신, 홈네트워킹, 공공 안전 등의 특수목적을 위한 새로운 방식의 네트워크 기술

> Mesh Network

Software Defined Perimeter:소프트웨어 정의 경계

Virtual Private Network:가상 사설망

Local Area Network:근거리 통신망

DDos 공격과 연관있는 공격 방법

> Tribe Flood Net work

+ Trin00 / TFN2k / Stacheldraht

DDos는 네트워크 취약점이 있는 호스트들을 탐색한 후 이를 호스트들에 분산 서비스 공격용 툴을 설치하여

에이전트로 만든 후 DDoS 공격에 이용한다.

Secure shell :네트워크 상의 다른 컴퓨터에서 제어 가능한 프로그램 또는 해당 프로토콜

Nimda : 바이러스 중 하나

Deadlock : 교착상태

CPM : 노드와 간선으로 이루어진 네트워크

임계경로 : 작업의 시작 및 종료 구간이 동시에 이뤄질 때 가장 오래 걸리는 경로

위 CPM 임계경로는

14일이다

합성중심 (Composition-Based) : 전자칩과 같은 소프트웨어 부품 , 즉 블록(모듈)을 만들어서 끼워 맞추어 소프트웨어를

완성시키는 방법으로 블록 구성 방법이라고도 한다.

생성중심 (Generation-Based) : 추상화 형태로 쓰여진 명세를 구체화하여 프로그램을 만드는 방법 , 패턴 구성 방법이라고도 한다.

소프트웨어 개발 표준 중 소프트웨어 품질 및 생산성 향상을 위해 소프트웨어 프로세스를 평가 및 개선하는 국제표준은?

> SPICE ( ISO/IEC 15504 )

- 프로세스 개선을 위해 개발 기관이 스스로 평가하는 것

- 기관에서 지정한 요구조건의 만족여부를 개발 조직이 스스로 평가하는 것

- 계약 체결을 위해 수탁 기관의 프로세스를 평가하는 것

실무적으로 검증된 개발 보안 방법론 중 하나로써 SW보안의 모법 사례를 SDLC (Software Deveolopment Life )에

통합한 소프트웨어 개발 보안 생명주기 방법론은?

> Seven Touchpoints

CLASP - Comprehensive, Lightweight Application Security Process. 소프트웨어 개발 생명주기(SDLC) 초기단계에 보안강화를 목적으로 하는 정형화된 프로세스로써, 활동중심·역할기반의 프로세스로 구성된 집합체로, 이미 운영중인 시스템에 적용하기 적합합니다.

CWE - Common Weakness Enumeration. 주요 보안 취약점, 보안 문제를 정리하는 프로젝트입니다

Seven Touchpoints - 소프트웨어 개발 생명주기(SDLC)의 각 단계에 관련된 7가지의 보안 강화 활동을 개발자에게 집중적으로 관리하도록 요구하여 실무적으로 검증된 개발보안 방법론입니다.

정보보안 3대 요소 : 기밀성, 무결성, 가용성

기밀성 Confidentiality : 허락된 사용자에 의해서만 접근 가능하도록 하는 것

무결성 Integrity : 허락된 사용자에 의해서만 변경, 수정이 가능하도록 하는 것

가용성 Availability : 허락된 사용자가 필요로 하는 시점에 접근이 가능하도록 하는 것

Quantum Key Distribution -- 양자암호관련된거

Digital Rights Management -- DRM이라고도 하며, 저작권관리 관련 기술

Grayware -- 바이러스, 트로잔등 악성프로그램과는 다르게 사용자 동의를 받아 설치하는 프로그램

Mashup -- 웹에서 제공하는 정보 및 서비스를 이용하여 새로운 소프트웨어나 서비스, 데이터베이스 등을 만드는 기술이다.

Wm-Bus:무선 미터버스, 산업용 무선 프로토콜

Digital Twin:컴퓨터 시뮬레이션(가상화)을 통해 결과를 예측하는 기술

Zigbee:직비, 무선 메시 네트워크의 표준(저가, 저전력)

Data Mining : 대량의 데이터를 분석하여 데이터 속에 내재되어 있는 변수 사이의 상호관례를 규명하여 일정한 패턴을 찾아내는 기법

RIP(Routing Information Protocol)

- 거리 벡터 라우팅 프로토콜

- 소규모 네트워크 환경에 적합

- 회대 홉 카운트 15

- 최단 경로 탐색에는 Bellman-Ford 알고리즘 사용

홉 수를 기본 메트릭으로 사용하는 거리 벡터 프로토콜입니다 .

RIP는 상호 연결된 LAN(Local Area Network) 그룹 간에 트래픽을 이동할 때 라우터가 정보를 공유해야 하는 방법을 정의합니다.

폭포수 모형

타당성 검토 > 계획 > 요구사항분석 > 구현 > 테스트 > 유지보수

나선형 4가지 활동 순서

계획수립 > 위험분석 > 개발 및 검증 > 고객평가

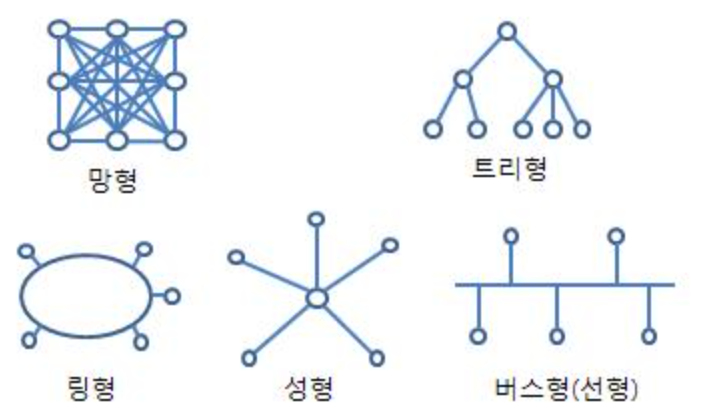

성형 : 중앙집중형

그물형 : 모든 지점의 컴퓨터와 단말장치가 서로연결

계층형 : 중앙 컴퓨터 및 일정 지역 단말장치까지는 하나의 통신

대칭 암호 알고리즘

: 대칭 암호 알고리즘은 비교적 실행 속도가 빠르기 때문에 다양한 암호의 핵심 함수로 사용 될 수 있다.

: 비대칭 암호 알고리즘은 자신만이 보관하는 비밀키를 이용하여 인증 , 전자서명 등에 적용이 가능하다.

: 대표적인 대칭키 암호 알고리즘으로는 AES , IDEA 등이 있다

SDN (Software Defined Networking)

: 네트워크 제어부 , 데이터 전달부로 분리하여 네트워크 관리자가 보다 효율적으로 네트워크를 제어 , 관리할 수 있는 기술

기존의 라우터 , 스위치 등과 같이 하드웨어에 의존하는 네트워크 체계에서 안정성 , 속도 , 보안 등을 소프트웨어로 제어, 관리하기 위해 개발됨

네트워크 장비의 펌웨어 업그레이드를 통해 사용자의 직접적인 데이터 전송 경로 관리가 가능하고 ,

기존 네트워크에는 영향을 주지 않으면서 특정 서비스의 전송 경로 수정을 통하여 인터넷상에서 발생하는 문제를 처리할 수 있음

클라우드 기반 HSM(Cloud-based Hardware Security Module)

클라우드(데이터센터) 기반 암호화 키 생성 ,처리, 저장 등을 하는 보안기기

국내에서는 공인인증제 폐지와 전자 서명법 개정을 추진하여 클라우드 HSM 용어가 자주 등장하였다.

클라우드에 인증서를 저장하므로 기존 HSM 기기나 휴대폰에 인증서를 저장해 다닐 필요가 없다.

'정보처리기사(필기)' 카테고리의 다른 글

| 1과목 : 소프트웨어 설계 (1) | 2022.06.24 |

|---|---|

| 2과목 : 소프트웨어 개발 (1) | 2022.06.23 |

| GoF(Gangs of Four) 디자인 패턴 (0) | 2022.04.01 |

| 2022년 정처기 2과목 (0) | 2022.03.29 |

| 에듀온 정처기 필기 5강 [언어특성의 활용] (0) | 2021.06.29 |